مقدمه

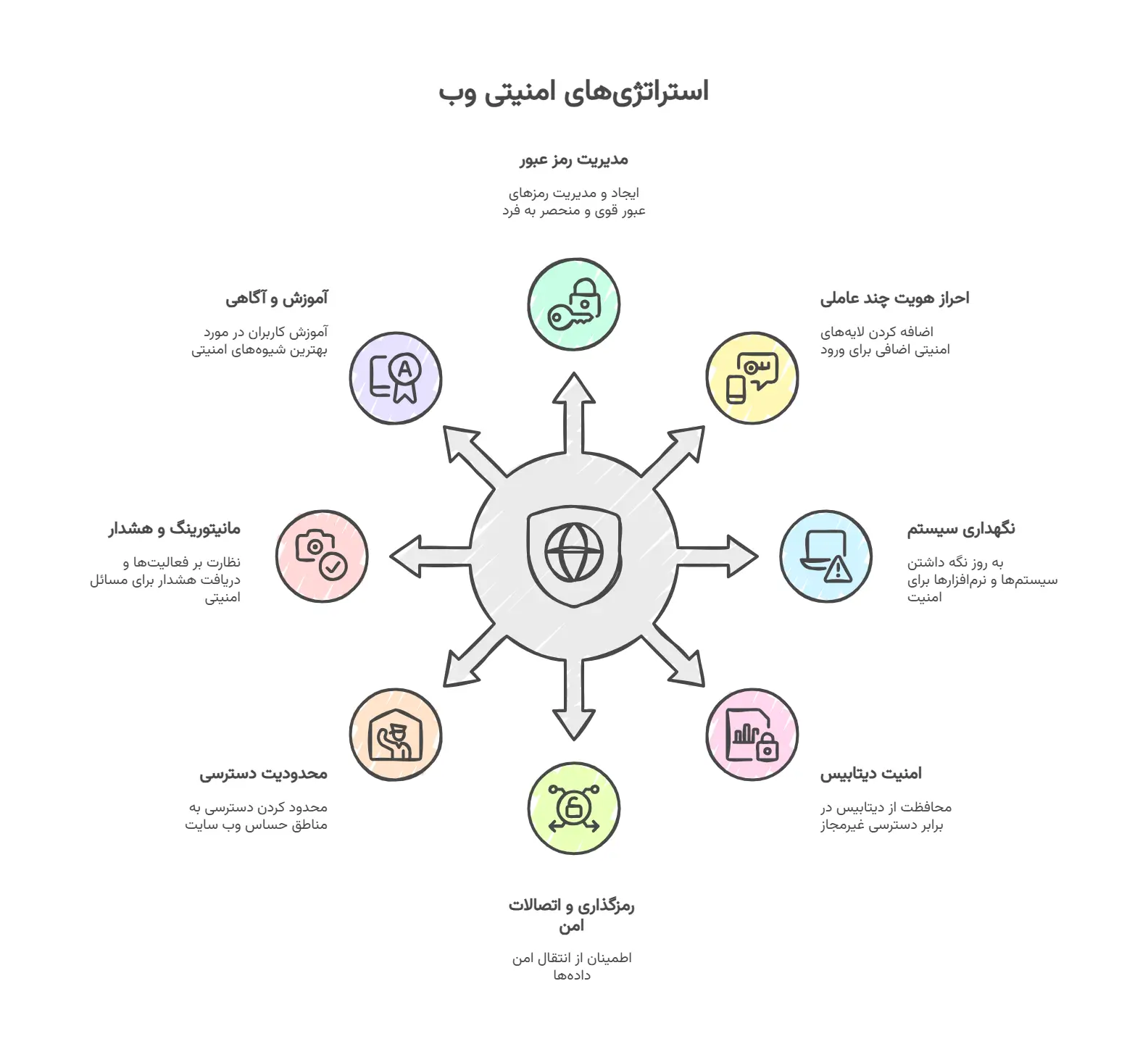

امنیت سایبری در سال 2025 دیگر یک انتخاب لوکس نیست؛ بلکه یک ضرورت حیاتی برای همه است. تهدیدها هر روز پیچیدهتر و هدفمندتر میشوند. این چک لیست 90 مرحله ای امنیت وردپرس به گونهای طراحی شده که هم کاربران عادی اینترنت، هم مدیران وبسایتها (خصوصاً وردپرسی)، و هم تیمهای تخصصی DevOps و امنیت بتوانند از آن بهره ببرند.

-

چه کسی از کدام بخش استفاده کند و چطور اجرا کند؟

1) کاربر عادی → بخش پایه (آیتمهای ۱ تا ۳۰)

برای چه کسانی؟

افرادی که بیشتر با موبایل/لپتاپ، ایمیل، شبکههای اجتماعی، بانکداری اینترنتی و خرید آنلاین سروکار دارند.ریسکهای رایج: فیشینگ و لینکهای آلوده، رمزهای تکراری/ضعیف، نداشتن پشتیبان، وایفای عمومی ناامن، بدافزار از پیوستها.

اهداف شما: با کمترین زمان، بیشترین کاهش ریسک (حدود ۸۰٪ حملات رایج) با ایجاد چند «لایه دفاعی» ساده.

اولویتهای فوری از فهرست ۱–۳۰ (بهترتیب اجرایی):

-

رمزعبور و ورود امن: (۱،۲،۳،۴،۵)

-

بهروزرسانیها: (۶)

-

پشتیبانگیری و سلامت دادهها: (۱۴،۱۵)

-

وب امن: (۱۶،۱۷)

-

استفاده ایمن از شبکه عمومی: (۱۸)

-

مراقبت از حسابها و فایلها: (۲۱،۲۲،۲۳،۲۴،۲۵)

-

دید و هشدار: (۲۶،۲۷)

-

ابزار کمکی و آزمون دورهای: (۲۸،۲۹،۳۰)

نقشه اجرای سریع (کمهزینه و عملی):

-

در ۳۰ دقیقه:

-

رمزهای تکراری/ضعیف را با یک مدیر رمزعبور (۳) عوض کنید؛ برای همهچیز MFA را فعال کنید (۴).

-

بهروزرسانی سیستم و مرورگر را انجام دهید (۶).

-

-

در ۱ روز:

-

پشتیبان خودکار برای عکسها/اسناد فعال کنید (۱۴) و حجم دادهها را چک کنید (۱۵).

-

مرور امن: اطمینان از قفل سبز/HTTPS (۱۶،۱۷)، عادتِ بررسی لینک ایمیل قبل از کلیک.

-

-

بهصورت هفتگی/ماهانه:

-

بازبینی اعلانهای ورود و فعالیت حسابها (۲۷).

-

یک اسکن بدافزار سبک و آزمون فیشینگ آموزشی برای خود/خانواده (۲۸،۳۰).

-

KPIهای پیشنهادی (ماهانه):

-

درصد حسابهایی که MFA دارند ≥ ۹۰٪.

-

تعداد رمزهای تکراری در مدیر رمزعبور: صفر.

-

آخرین پشتیبان موفق: ≤ ۷ روز پیش.

-

تعداد کلیک روی لینکهای ناشناس: صفر.

2) مدیر سایت یا کسبوکار آنلاین → بخش میانی (آیتمهای ۳۱ تا ۶۰)

برای چه کسانی؟

مدیران وبسایتها (بهویژه وردپرس)، فروشگاههای اینترنتی کوچک/متوسط، فریلنسرهای مدیریت سایت، تیمهای پشتیبانی.ریسکهای رایج: آسیبپذیری افزونه/قالب، ورودهای brute-force، پیکربندی اشتباه سرور، بکاپ ناقص، حملات DDoS/XSS، نبود محیط Staging.

اهداف شما: بالا بردن تابآوری سرویس، کاهش خطای انسانی، استقرار فرآیندهای نگهداشت، و داشتن «برنامه واکنش به حادثه».

اولویتهای فوری از فهرست ۳۱–۶۰:

-

امنسازی ورود و فرمها: (۳۱،۳۲،۳۳،۳۴،۳۵)

-

بهداشت افزونه/قالب و چرخه تغییرات: (۳۶،۳۷،۳۸،۳۹،۴۰)

-

کنترل اجرای کد و منابع سرور: (۴۱،۴۲،۴۳،۴۴،۴۵)

-

بکاپ حرفهای و بازیابی واقعی: (۴۶،۴۷،۴۸،۴۹،۵۰)

-

شبکه و لایه وب: (۵۱،۵۲،۵۳،۵۴،۵۵)

-

دیدپذیری و واکنش: (۵۶،۵۷،۵۸،۵۹،۶۰)

نقشه استقرار (۴ هفتهای پیشنهادی):

-

هفته ۱:

-

محدودیت تلاش ورود + CAPTCHA (۳۱،۳۲)، هشدار ورود (۳۳)، بستن ثبتنام بینیاز (۳۴).

-

بهروزرسانی نسخه PHP و غیرفعالسازی توابع خطرناک (۴۳،۴۴).

-

-

هفته ۲:

-

تفکیک محیط Staging و تست افزونهها قبل از انتشار (۳۹).

-

حذف قالب/افزونههای بلااستفاده و منبع معتبر نصب (۳۶،۳۸).

-

-

هفته ۳:

-

سیاست بکاپ چندلایه + رمزنگاری + تست ریکاوری عملی (۴۶–۵۰).

-

فعالسازی DNSSEC و CDN ضد DDoS (۵۱،۵۲).

-

-

هفته ۴:

-

هدرهای امنیتی (CSP/ضد XSS) (۵۴،۵۵).

-

گزارش هفتگی، مانیتورینگ uptime، اتصال SIEM/IDS (۵۶–۵۹).

-

تدوین و تمرین Incident Response Plan (۶۰).

-

نگهداشت دورهای:

-

هفتگی: بررسی آپدیتها، گزارش امنیتی خلاصه (۵۶).

-

ماهانه: تست ریکاوری بکاپ (۴۶)، مرور لاگهای امنیتی SIEM (۵۸)، مرور قوانین WAF/CDN.

-

فصلی: بازبینی نقشهای کاربری، سیاست رمزها، تست نفوذ سبک.

KPIهای پیشنهادی:

-

زمان بازیابی از بکاپ (RTO) ≤ ۶۰ دقیقه؛ از دسترفتن داده (RPO) ≤ ۲۴ ساعت.

-

نرخ موفقیت بهروزرسانیهای بدون خطا ≥ ۹۵٪.

-

زمان پاسخ اولیه به رخداد ≤ ۱۵ دقیقه.

-

درصد داراییهای تحت مانیتورینگ SIEM ≥ ۹۰٪.

3) تیم/سازمان حرفهای → بخش پیشرفته (آیتمهای ۶۱ تا ۹۰)

برای چه کسانی؟

سازمانهایی با تیم DevOps/DevSecOps، محصول آنلاین با مقیاس بالا، الزامات انطباق (Compliance) یا حساسیت بالای داده.ریسکهای رایج: زنجیره تأمین نرمافزار، نشت اسرار و کلیدها، حملات پیچیده (RCE/LFI)، ضعف در چرخه توسعه امن، نبود سیاستهای حاکمیتی و تمارین واکنش.

اهداف شما: امنیت چندلایه و پایدار، انطباق با استانداردها، خودکارسازی در SDLC، دیدپذیری متمرکز و تمرینهای تیمی.

اولویتهای فوری از فهرست ۶۱–۹۰:

-

رمزنگاری و حملونقل ایمن: (۶۱،۶۲،۶۳) + مدیریت کلید (۶۴،۶۵)

-

حکمرانی و انطباق: (۶۶،۶۷،۶۸،۶۹،۷۰)

-

توسعه امن (SDLC): (۷۱–۷۵)

-

سختسازی زیرساخت: (۷۶–۸۰)

-

شبکه و APIها: (۸۱–۸۵)

-

عملیات پیشرفته امنیت: (۸۶–۹۰)

نقشه بلوغ (۹۰ روزه فشرده):

-

۳۰ روز اول – پایه سازمانی:

-

مهاجرت کامل به TLS 1.3 + HSTS (۶۱،۶۳).

-

فهرستبرداری داراییها + ممیزی دسترسیها (۶۹).

-

اتصال لاگها به SIEM و تعریف داشبوردهای حیاتی.

-

-

روزهای ۳۱–۶۰ – ورود امنیت به SDLC:

-

استقرار SAST/DAST و قانون کیفیت کد قبل از Merge (۷۵).

-

مدیریت رازها در KMS/HSM + چرخش کلید (۶۴،۶۵).

-

Rate Limiting و قوانین WAF برای APIها (۸۳،۸۵).

-

-

روزهای ۶۱–۹۰ – تمرین و تابآوری:

-

تمرین Red/Blue Team و Tabletop Incident (۸۶،۶۰).

-

Honeypot + Threat Intel برای کشف زودهنگام (۸۷،۸۸).

-

توافقنامههای SLA امنیتی با سرویسدهندگان (۹۰).

-

نگهداشت دورهای:

-

هفتگی: مرور آلارمهای SIEM/IDS، اصلاح فوری قوانین.

-

ماهانه: چرخش کلیدها/توکنها، مرور خطمشی دسترسیها.

-

فصلی: PenTest خارجی، تمرین Incident، بازبینی انطباق (GDPR/PCI).

KPIهای پیشنهادی:

-

میانگین زمان کشف رخداد (MTTD) ≤ ۱۵ دقیقه؛ میانگین زمان پاسخ (MTTR) ≤ ۶۰ دقیقه.

-

درصد Buildهایی که از SAST/DAST عبور میکنند ≥ ۹۸٪.

-

پوشش لاگها در SIEM ≥ ۹۵٪؛ پوشش سرویسها در EDR ≥ ۹۰٪.

-

تعداد اسرار Hard-code شده در ریپوها: صفر.

پرسشهای سریع برای خودارزیابی

-

کاربر عادی: آیا همه حسابهای حساس شما MFA دارند؟ آخرین بکاپ موفق چه تاریخی بوده؟

-

مدیر سایت: اگر الان سایت Down شود، در چند دقیقه بازمیگردد؟ آخرین تست بازیابی را چه زمانی انجام دادید؟

-

سازمان حرفهای: آیا آخرین نسخه کلیدها چرخش شده؟ خروجی آخرین تمرین Incident چه بوده و چه اقدام اصلاحی ثبت شده است؟

-

بخش اول: امنیت پایه (۱ تا ۳۰)

🔑 تمرکز روی اقدامات ضروری برای همه کاربران و مدیران تازهکار

در این بخش، مواردی مثل رمز عبور، بکاپ، SSL و بررسی فایلها را پوشش میدهیم. این پایهترین اقداماتی است که جلوی ۸۰٪ حملات رایج را میگیرد.

موارد ۱ تا ۳۰:

-

-

رمز عبور قوی (۱۲ کاراکتر به بالا): رمزی بسازید که شامل حروف بزرگ و کوچک، عدد و کاراکتر ویژه باشد تا جلوی حملات حدس و Brute Force گرفته شود.

-

رمز متفاوت در هر سرویس: برای هر حساب اینترنتی رمز جداگانه انتخاب کنید تا در صورت افشای یکی، بقیه امن بمانند.

-

استفاده از مدیر رمزعبور: رمزهایتان را در نرمافزار امن ذخیره کنید تا هم طولانی و پیچیده باشند و هم نیازی به حفظ کردن همه نداشته باشید.

-

فعالسازی MFA: ورود دومرحلهای (کد پیامک یا اپلیکیشن) را فعال کنید تا رمز لو رفته به تنهایی کافی نباشد.

-

حذف اکانتهای بلااستفاده: حسابهای قدیمی یا فراموششده را ببندید چون در برابر هک بیدفاع هستند.

-

بروزرسانی سیستم و نرمافزارها: آخرین آپدیتها را نصب کنید چون شامل وصلههای امنیتی حیاتی هستند.

-

بروزرسانی افزونهها و قالبهای وردپرس: همیشه آخرین نسخه را نگه دارید تا آسیبپذیریهای شناختهشده بسته شوند.

-

حذف افزونههای بلااستفاده: افزونه یا قالب اضافی را پاک کنید چون دروازه ورود هکرها میشوند.

-

بررسی فایلهای اصلی وردپرس: مطمئن شوید فایلهای هستهای تغییر غیرمنتظره نکردهاند.

-

پایش تغییرات فایلها: تغییرات ناخواسته در فایلها را با ابزار یا پلاگینهای امنیتی دنبال کنید.

-

بهینهسازی دیتابیس: جداول اضافی و رکوردهای قدیمی را پاک کنید تا عملکرد بهتر و امنیت بالاتر داشته باشید.

-

محدودسازی دسترسی دیتابیس: فقط آیپیهای مشخص بتوانند به دیتابیس وصل شوند.

-

تغییر prefix جداول وردپرس: پیشفرض

wp_را عوض کنید تا حملات خودکار سختتر شود. -

بکاپ منظم دیتابیس: نسخه پشتیبان مرتب بگیرید تا در حمله یا خرابی دادهها، اطلاعاتتان برگردد.

-

بررسی حجم دیتابیس: رشد غیرعادی حجم دیتابیس میتواند نشانه نفوذ یا داده مخرب باشد.

-

فعالسازی SSL معتبر: دادههای کاربران را رمزنگاری کنید و مطمئن شوید گواهی معتبر دارید.

-

اجبار HTTPS روی همه صفحات: همه بازدیدکنندگان فقط با اتصال امن وارد سایت شوند.

-

استفاده از VPN در شبکههای عمومی: وایفای عمومی را فقط با VPN استفاده کنید تا ترافیک شنود نشود.

-

محدودسازی دسترسی به wp-admin با IP: فقط آیپیهای مشخص امکان ورود به مدیریت سایت داشته باشند یا مسیر ورود را سفارشی سازی نمایید.

-

فعالسازی فایروال (WAF): فایروال وب را فعال کنید تا جلوی حملات شناختهشده گرفته شود.

-

بررسی فایلهای مشکوک در public_html و root: پوشهها را مرتب مرور کنید تا فایل ناشناس یا آلوده پیدا شود.

-

محدودسازی دسترسی به wp-config.php: فایل پیکربندی وردپرس را با پرمیشن سختگیرانه محافظت کنید.

-

تنظیم پرمیشن درست فایلها و پوشهها: سطح دسترسی استاندارد بگذارید (۶۴۴ برای فایل، ۷۵۵ برای پوشه).

-

جلوگیری از Directory Listing: نمایش محتوای پوشهها را غیرفعال کنید تا فایلهای داخلی دیده نشوند.

-

محدودسازی آپلود فایلهای اجرایی: فقط فرمتهای تصویری یا امن قابل آپلود باشند.

-

بررسی منظم access/error log: گزارش خطاها و دسترسیها را بخوانید تا فعالیت غیرعادی مشخص شود.

-

مانیتورینگ فعالیت کاربران: ورودها، تغییرات و نقشها را زیر نظر داشته باشید.

-

نصب افزونههای امنیتی وردپرس: پلاگینهای امنیتی معتبر نصب کنید تا بخش زیادی از این کنترلها خودکار شود.

-

تست نفوذ دورهای: هر چند وقت یکبار حملات شبیهسازی کنید تا حفرههای امنیتی پیدا شوند.

-

آموزش و ارتقاء آگاهی امنیتی: خود و تیمتان را با جدیدترین تهدیدات آشنا کنید.

-

اجرای درست همین موارد پایهای (۳۰ اقدام اول چک لیست 90 مرحله ای امنیت وردپرس) تأثیر چشمگیری بر امنیت وبسایتها دارد. این اقدامات ساده مثل گذاشتن رمز عبور قوی، فعال کردن MFA و بهروزرسانی منظم سیستم و افزونهها جلوی رایجترین حملات را میگیرد؛ حملاتی مثل حدس رمز (Brute Force)، فیشینگ یا سوءاستفاده از افزونههای قدیمی. نتیجه این است که حتی اگر مهاجم ابزارهای خودکار برای جستجوی نقاط ضعف داشته باشد، احتمال موفقیتش به شدت کاهش پیدا میکند. در واقع این لایهی اولیه یک سد دفاعی محکم میسازد که بیش از ۸۰٪ تهدیدهای روزمره را خنثی میکند.

از طرف دیگر، این موارد پایهای باعث افزایش پایداری و اعتماد کاربران میشود. وقتی SSL فعال است و ارتباط فقط از طریق HTTPS برقرار میشود، بازدیدکننده احساس امنیت بیشتری میکند. وقتی بکاپ منظم وجود دارد، حتی در صورت حمله یا خرابی اطلاعات، وبسایت سریعتر به حالت عادی برمیگردد. همچنین با کنترل دسترسیها و بررسی فایلهای مشکوک، مدیر سایت میتواند قبل از آنکه حمله جدی رخ دهد، نشانههای نفوذ را تشخیص دهد. بهطور خلاصه، اجرای این چکلیست پایهای نه تنها ریسک نفوذ را کاهش میدهد، بلکه اعتماد کاربران و پایداری سرویس را هم تضمین میکند.

بخش دوم: امنیت میانی (۳۱ تا ۶۰)

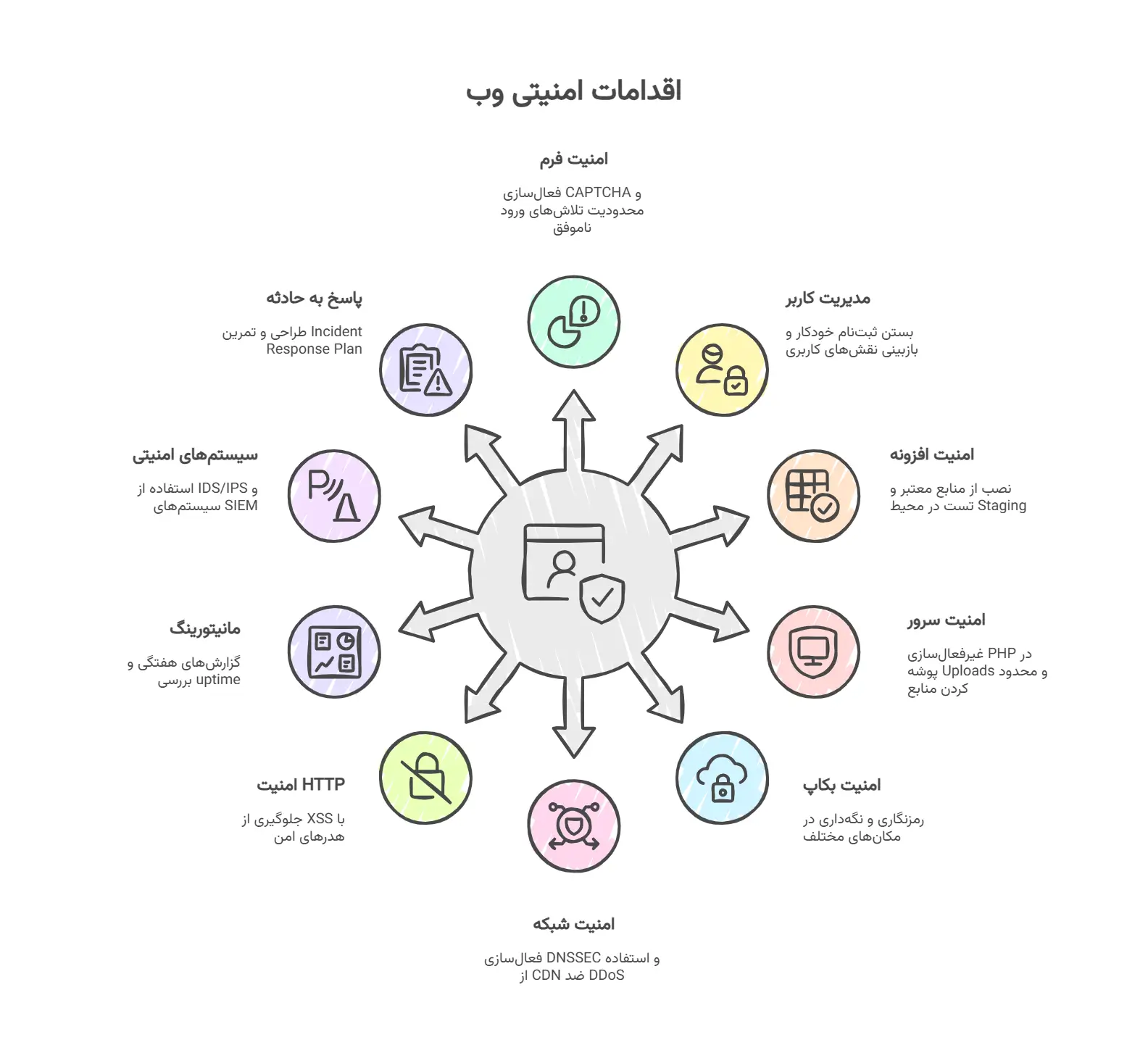

🖥 تمرکز روی امنیت وردپرس، سرور و بکاپها

این بخش برای مدیران وبسایتها و شرکتهای کوچک طراحی شده. تمرکز اصلی روی سختتر کردن نفوذ به سیستم و پایدار نگه داشتن سرویسهاست.

-

فعالسازی CAPTCHA در فرمها: اضافه کردن کد امنیتی به فرمها باعث میشود رباتها نتوانند بهصورت خودکار فرمها را پر کنند و جلوی ارسال انبوه اسپم گرفته شود.

-

محدودیت تلاش ورود ناموفق: تعیین محدودیت برای تعداد دفعات ورود اشتباه باعث میشود هکرها نتوانند با حملات Brute Force رمز عبور را حدس بزنند.

-

هشدار ایمیلی هنگام ورود جدید: هر بار ورود موفق از مکان یا دستگاه جدید با ایمیل به شما اطلاع داده میشود تا ورود غیرمجاز سریع شناسایی شود.

-

بستن ثبتنام خودکار کاربران غیرضروری: اگر سایت به ثبتنام عمومی نیازی ندارد، این قابلیت را ببندید تا از ایجاد حسابهای جعلی و مشکوک جلوگیری شود.

-

بازبینی نقشهای کاربری وردپرس: بررسی کنید کاربران فقط به همان بخشهایی دسترسی داشته باشند که واقعاً نیاز دارند و دسترسی اضافی حذف شود.

-

نصب افزونهها و قالبها فقط از منابع معتبر: افزونهها و قالبها را از وبسایت اصلی یا فروشگاه معتبر بگیرید تا خطر وجود کدهای مخرب از بین برود.

-

بررسی امضا و هش فایلها قبل از نصب: با بررسی امضای دیجیتال یا هش مطمئن شوید فایلها دستکاری نشدهاند و اصل هستند.

-

حذف قالبهای پیشفرض بلااستفاده: قالبهایی که استفاده نمیکنید را پاک کنید، چون ممکن است هکرها از حفرههای امنیتی آنها سوءاستفاده کنند.

-

تست افزونهها در محیط Staging: قبل از نصب یا بهروزرسانی افزونه روی سایت اصلی، ابتدا در محیط آزمایشی تست کنید تا خطا یا مشکل امنیتی رخ ندهد.

-

مانیتورینگ بروزرسانیهای افزونهها: بهطور مرتب بررسی کنید افزونهها نسخه جدید دارند یا نه و در صورت وجود، سریعاً آپدیت کنید.

-

غیرفعالسازی اجرای PHP در پوشه Uploads: جلوی اجرای فایلهای PHP در بخش آپلودها را بگیرید تا کسی نتواند کد مخرب از این مسیر اجرا کند.

-

محدودیت منابع (CPU/RAM) برای اسکریپتها: برای جلوگیری از سوءاستفاده یا مصرف بیشازحد منابع توسط یک اسکریپت، محدودیت مصرف منابع تعیین کنید.

-

استفاده از آخرین نسخه پایدار PHP: نسخههای قدیمی PHP آسیبپذیر هستند، پس همیشه از آخرین نسخه پایدار پشتیبانیشده استفاده کنید.

-

غیرفعالسازی توابع خطرناک PHP: توابعی مثل

exec()یاshell_exec()را غیرفعال کنید تا امکان اجرای دستورات مخرب روی سرور کاهش یابد. -

محدود کردن دسترسی SSH به IP خاص: اجازه ورود SSH فقط به آیپیهای مشخص و قابل اعتماد داده شود تا دسترسیهای غیرمجاز حذف شوند.

-

تست بازیابی بکاپ بهصورت دورهای: فقط داشتن بکاپ کافی نیست؛ باید مطمئن شوید میتوانید آن را بدون خطا بازیابی کنید.

-

نگهداری بکاپ در مکان جغرافیایی متفاوت: یک نسخه از بکاپها را در سرور یا دیتاسنتر دیگری نگه دارید تا در صورت خرابی یا حمله، نسخه امن باقی بماند.

-

رمزنگاری بکاپها: فایلهای پشتیبان را رمزنگاری کنید تا حتی در صورت سرقت هم غیرقابلاستفاده باشند.

-

زمانبندی چندلایه بکاپ: بکاپ روزانه، هفتگی و ماهانه داشته باشید تا در هر شرایطی امکان بازیابی مناسب وجود داشته باشد.

-

خودکارسازی بکاپ با مانیتورینگ خطا: فرآیند بکاپ را خودکار کنید و در صورت شکست، هشدار دریافت کنید تا بدون تأخیر مشکل رفع شود.

-

فعالسازی DNSSEC: با فعال کردن DNSSEC جلوی جعل رکوردهای DNS گرفته میشود و کاربر مطمئن است به سرور اصلی متصل شده است.

-

استفاده از CDN ضد DDoS (مثل Cloudflare): ترافیک را از طریق CDN عبور دهید تا حملات DDoS شناسایی و متوقف شوند.

-

مانیتورینگ ترافیک شبکه: با بررسی دقیق ترافیک ورودی و خروجی، حملات یا فعالیتهای مشکوک را سریعتر پیدا کنید.

-

جلوگیری از XSS با هدرهای امن HTTP: هدرهایی مثل

X-XSS-ProtectionیاX-Content-Type-Optionsاضافه کنید تا جلوی تزریق کد در مرورگر گرفته شود. -

فعالسازی Content Security Policy (CSP): با CSP منابع قابلبارگذاری (اسکریپت، استایل، فونت) را محدود کنید تا اسکریپتهای مخرب اجرا نشوند.

-

گزارش هفتگی امنیتی به ایمیل مدیر: گزارشی خودکار به مدیر ارسال شود تا از وضعیت امنیتی سایت مطلع باشد.

-

بررسی uptime سایت با ابزار خارجی: زمانهای فعال بودن و قطعی سایت را دقیق بررسی کنید تا مشکلات سرویسدهی مشخص شود.

-

ثبت لاگها در سیستم SIEM: همه رخدادهای امنیتی در یک سیستم متمرکز ذخیره و تحلیل شوند تا تهدیدها سریعتر کشف شوند.

-

استفاده از IDS/IPS برای شبکه: سیستم تشخیص و جلوگیری نفوذ جلوی حملات مشکوک را بهصورت خودکار مسدود میکند.

-

طراحی و تمرین Incident Response Plan: یک برنامه مشخص داشته باشید که در صورت حمله چه اقداماتی انجام شود و آن را بهطور منظم تمرین کنید.

تأثیر اجرای موارد ۳۱ تا ۶۰ بر امنیت وبسایت

اجرای این ۳۰ اقدام ( ساختار متوسطه چک لیست 90 مرحله ای امنیت وردپرس) باعث میشود وبسایت از سطحی فراتر از اقدامات پایه عبور کند و بهصورت چندلایه در برابر حملات مقاوم شود. در این بخش امنیت ورود، نقشها و افزونهها بهطور جدی کنترل میشود، جلوی اجرای کدهای مخرب گرفته میشود و سرور فقط اجازه فعالیتهای مجاز را میدهد. این یعنی مهاجم حتی اگر بخشی از وبسایت را هدف بگیرد، باز هم برای عبور از لایههای بعدی دچار مشکل میشود.

از طرف دیگر، تمرکز جدی روی بکاپگیری و تست بازیابی باعث میشود در بدترین شرایط، اطلاعات سایت از دست نرود و در زمان کوتاه قابل بازگشت باشد. اقدامات شبکهای مثل DNSSEC و CDN ضد DDoS هم حملات پیچیده در سطح زیرساخت را خنثی میکنند. همچنین با داشتن سیستمهای SIEM و IDS/IPS، تیم مدیریت سایت بهجای واکنش منفعل، میتواند فعالانه تهدیدها را کشف و کنترل کند. در نهایت، با طراحی و تمرین یک برنامه واکنش به حادثه، کل تیم آماده است تا در صورت وقوع حمله، بدون سردرگمی بهترین واکنش را نشان دهد.

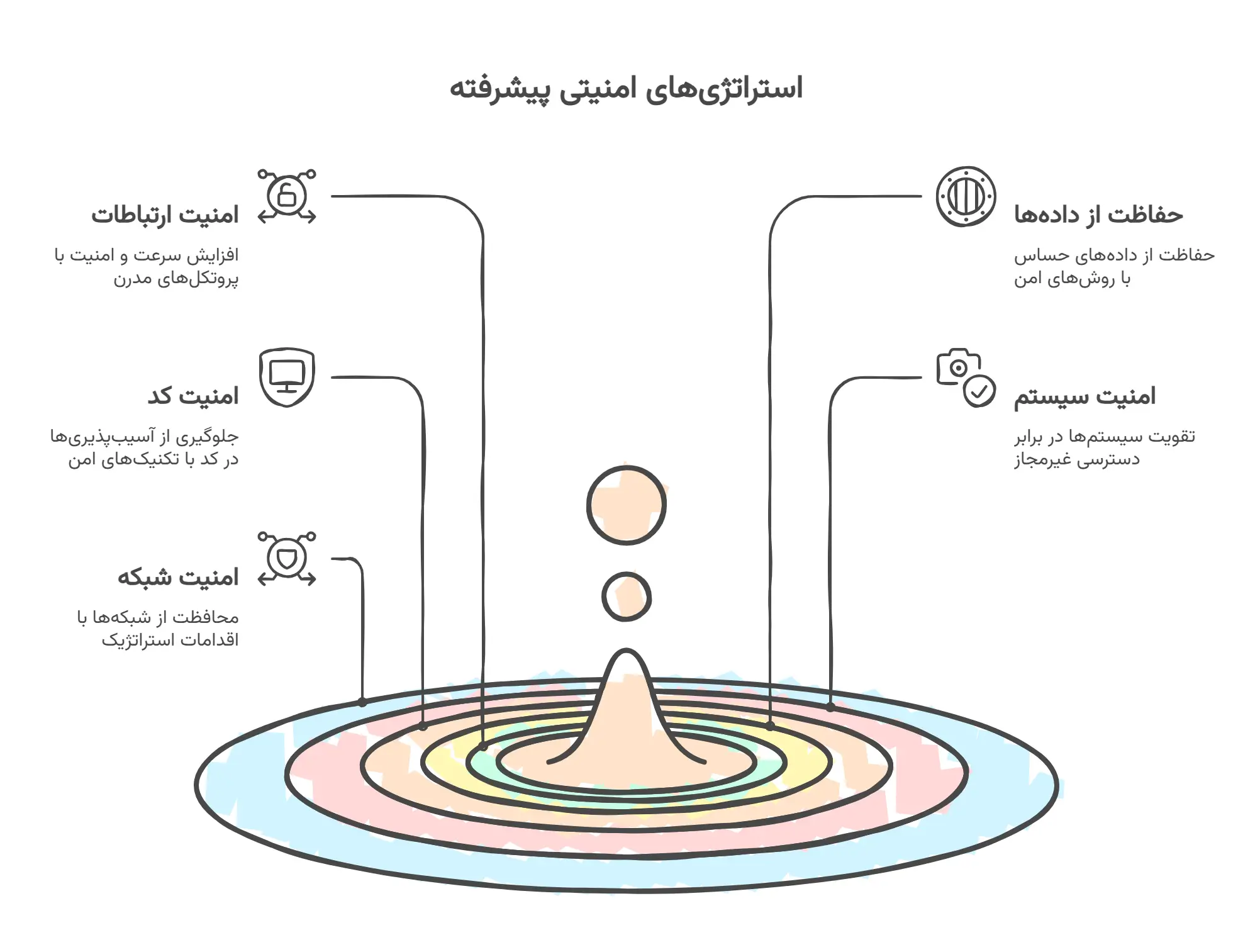

بخش سوم: امنیت پیشرفته (۶۱ تا ۹۰)

🛡 تمرکز روی DevSecOps، رمزنگاری پیشرفته و سیاستهای سازمانی

اینجا پای اقدامات سطح Enterprise وسط است: از TLS 1.3 گرفته تا تست تیم قرمز/آبی و Honeypot. مناسب سازمانها و تیمهای حرفهای.

-

استفاده از TLS 1.3: با فعالسازی پروتکل TLS 1.3 سرعت و امنیت ارتباطات افزایش مییابد و پروتکلهای قدیمی کنار گذاشته میشوند.

-

غیرفعالسازی SSLv2 و SSLv3: این نسخههای قدیمی و ناامن باید روی سرور غیرفعال شوند تا مهاجمان از ضعفهای شناختهشده آنها استفاده نکنند.

-

فعالسازی HSTS: با HSTS مرورگر کاربر مجبور میشود همیشه از HTTPS استفاده کند و حملات Downgrade یا Man-in-the-Middle ناکام میمانند.

-

نگهداری کلیدها در HSM/KMS: کلیدهای رمزنگاری را در سختافزار یا سرویس مدیریت کلید امن نگه دارید تا از دسترسی غیرمجاز جلوگیری شود.

-

چرخش دورهای کلیدهای رمزنگاری: کلیدهای رمزگذاری را در بازههای زمانی مشخص تغییر دهید تا خطر لو رفتن یا سوءاستفاده کاهش پیدا کند.

-

رعایت GDPR در مدیریت دادهها: اگر کاربران اروپایی دارید، باید دادهها مطابق مقررات GDPR ذخیره و پردازش شوند.

-

رعایت PCI-DSS برای پرداختها: وبسایتهای دارای پرداخت آنلاین باید استاندارد PCI-DSS را برای حفاظت از کارتهای بانکی رعایت کنند.

-

تدوین سیاست امنیتی مکتوب: داشتن مستندات سیاستهای امنیتی باعث یکپارچگی در اجرای دستورالعملها و پاسخگویی کارکنان میشود.

-

ممیزی دورهای دسترسیها: بررسی کنید چه کسانی دسترسی به چه بخشهایی دارند و دسترسیهای غیرضروری را حذف کنید.

-

جداسازی محیط Dev، Test و Prod: توسعه، تست و محیط اصلی باید از هم جدا باشند تا خطاها یا کد مخرب به محیط واقعی نرسند.

-

جلوگیری از SQL Injection در کدنویسی: در نوشتن کد باید ورودیها اعتبارسنجی شوند تا مهاجمان نتوانند دستورات SQL تزریق کنند.

-

استفاده از ORM امن برای دیتابیس: بهجای کوئری خام، از ORM استفاده کنید تا لایهای از امنیت در برابر تزریق کد ایجاد شود.

-

جلوگیری از XSS با اسکیپ ورودیها: همه ورودیهای کاربر باید اسکیپ شوند تا نتوانند اسکریپت مخرب در صفحات اجرا کنند.

-

جلوگیری از CSRF با توکن امنیتی: با افزودن توکنهای CSRF به فرمها، از انجام درخواستهای جعلی به نام کاربر جلوگیری کنید.

-

اجرای Static Code Analysis: کدها قبل از انتشار باید با ابزارهای تحلیل استاتیک بررسی شوند تا آسیبپذیریها زود کشف شوند.

-

جداسازی کاربران روی هاست اشتراکی: با استفاده از تکنیکهایی مثل CageFS مطمئن شوید هر سایت یا کاربر فقط به فایلهای خودش دسترسی دارد.

-

بررسی امنیتی Docker Images: قبل از استقرار کانتینر، ایمیجها باید اسکن شوند تا آسیبپذیریهای شناختهشده رفع شوند.

-

استفاده از SELinux یا AppArmor: این سیستمها سطح دسترسی برنامهها را محدود میکنند و جلوی اجرای غیرمجاز را میگیرند.

-

محدودسازی Cron Jobs مشکوک: وظایف زمانبندی شده را مرور کنید و فقط موارد ضروری را فعال بگذارید تا اسکریپتهای مخرب اجرا نشوند.

-

فعالسازی Fail2Ban روی SSH/FTP: این ابزار آیپیهایی که چند بار ورود ناموفق دارند را مسدود میکند تا حملات Brute Force متوقف شود.

-

استفاده از VPN اختصاصی تیمی: کارکنان باید از VPN امن و اختصاصی برای دسترسی به سیستمها استفاده کنند تا ترافیک داخلی محافظت شود.

-

غیرفعالسازی سرویسهای بلااستفاده (Telnet و غیره): سرویسهای قدیمی و غیرضروری را خاموش کنید تا سطح حمله کاهش یابد.

-

Rate Limiting روی APIها: تعداد درخواستها به API باید محدود شود تا حملات سیلآسا و سوءاستفاده متوقف شوند.

-

پایش درخواستهای مشکوک RCE/LFI: ترافیک ورودی را بررسی کنید تا تلاش برای اجرای کد از راه دور یا خواندن فایلهای داخلی شناسایی شود.

-

استفاده از Reverse Proxy امن (NGINX/Apache): یک پروکسی معکوس جلوی سرور اصلی قرار دهید تا بار ترافیک و حملات مدیریت شود.

-

تمرین Red Team/Blue Team: تیمی حمله شبیهسازی کند (Red) و تیم دیگر دفاع کند (Blue) تا نقاط ضعف واقعی کشف شوند.

-

استفاده از Honeypot برای شناسایی هکرها: با ایجاد سیستمهای جعلی، هکرها شناسایی و رفتارشان تحلیل میشود.

-

Threat Intelligence + SIEM: دادههای تهدیدات جهانی را با لاگهای خود ترکیب کنید تا حملات جدید سریعتر شناسایی شوند.

-

بررسی امنیتی اپلیکیشن موبایل: اگر سایت اپلیکیشن همراه دارد، کد و ارتباطات موبایل هم باید تست و امن شوند.

-

قرارداد SLA امنیتی با هاستینگ: با سرویسدهنده قرارداد شفاف امنیتی داشته باشید تا مسئولیتها و واکنشها در حمله مشخص باشند.

تأثیر اجرای موارد ۶۱ تا ۹۰ بر امنیت سازمان

وقتی سازمانها به سراغ این ۳۰ اقدام پیشرفته میروند، وارد مرحلهای میشوند که امنیت فقط یک «ابزار حفاظتی» نیست بلکه یک فرآیند سازمانی کامل است. در این سطح، رمزنگاری دادهها با TLS 1.3 و مدیریت کلید حرفهای، جلوی حملات شنود و جعل را میگیرد. رعایت استانداردهایی مثل GDPR و PCI-DSS هم نهتنها ریسک حقوقی و مالی را کاهش میدهد بلکه اعتماد کاربران و مشتریان را بیشتر میکند.

از طرف دیگر، امنیت در چرخه توسعه نرمافزار (DevSecOps) وارد میشود: کدنویسی امن، تحلیل خودکار کد و جداسازی محیطها باعث میشود حتی قبل از انتشار، حفرهها شناسایی شوند. زیرساختها با ابزارهایی مثل SELinux، Fail2Ban و محدودسازی سرویسها مقاومتر میشوند و شبکه با Rate Limiting و پروکسی امن در برابر سوءاستفادهها محافظت میشود.

در نهایت، سازمان با تمرینهای تیم قرمز و آبی، Honeypot و Threat Intelligence یاد میگیرد تهدیدات پیچیده را نهتنها دفع کند بلکه الگوهای آنها را شناسایی و پیشبینی نماید. این یعنی وبسایت و سیستمهای شما فقط مقاوم در برابر حملات نیستند، بلکه توانایی بازدارندگی، تشخیص سریع و واکنش هماهنگ در برابر هر حادثهای را پیدا میکنند.

جهت دانلود چک لیست روی لینک کلیک نمایید :

دانلود چک لیست امنیت 90مرحله ای وردپرس و وبسایت گروه فریا